文件上傳功能是許多網站和應用程序的重要部分,通常用於上傳圖片、文件、或其他資料。然而,這類功能如果未經妥善保護,可能導致嚴重的安全漏洞,駭客可以藉此上傳惡意檔案來取得系統控制權,進行網路攻擊。

台灣駭客委託Telelgram!

本文將介紹如何發現文件上傳漏洞,以及如何利用這類漏洞來進行攻擊,並同時提供防範建議。

一、什麼是文件上傳漏洞?

文件上傳漏洞是指應用程式允許使用者上傳未經正確檢查的檔案,導致惡意檔案被執行或儲存在服務器上,從而造成安全風險。這類漏洞可能出現在多種網路應用程式中,尤其是那些允許使用者上傳圖片、文檔或壓縮檔案的網站。

常見的文件上傳漏洞有以下幾種類型:

- 檔案類型檢查不當

服務器沒有正確驗證上傳檔案的類型,導致攻擊者能夠上傳惡意的執行檔,如 PHP、ASP 等腳本檔案,並在伺服器上執行。 - 目錄穿越攻擊

攻擊者可以通過修改上傳檔案的路徑,將檔案儲存在伺服器的敏感目錄中,從而讀取或修改系統檔案。 - 檔案解析漏洞

某些 Web 伺服器在解析檔案時存在缺陷,可能會誤將惡意檔案解析並執行。例如,攻擊者上傳名為image.php.jpg的檔案,伺服器會錯誤地解析並執行其中的 PHP 代碼。

二、如何發現文件上傳漏洞?

發現文件上傳漏洞的過程通常分為幾個步驟,這些步驟有助於識別漏洞並確定其可利用性。

- 檔案類型檢查

首先測試應用程式是否對上傳檔案的類型進行正確驗證。可以嘗試上傳不同類型的檔案,如圖片、文本文檔、執行檔,並觀察是否有任何檔案被接受。

測試上傳 .php, .html, .exe 檔案,觀察伺服器的回應。

- 副檔名欺騙

某些網站會透過副檔名來決定檔案是否允許上傳。攻擊者可以將惡意檔案的副檔名更改為允許的副檔名,如.jpg或.png,繞過類型檢查。

例如,上傳名為shell.php.jpg的檔案,觀察伺服器是否允許並解析其中的 PHP 代碼。 - 測試檔案儲存位置與路徑

上傳文件後,檢查文件是否被儲存在公開可訪問的目錄。如果是,嘗試直接訪問該文件,這是檢測是否可以執行文件的關鍵步驟。 - 目錄穿越測試

測試應用程式是否允許攻擊者通過目錄穿越技術來上傳檔案至特定位置,例如伺服器的根目錄。攻擊者可以嘗試修改檔案的上傳路徑,如../../../../etc/passwd,來訪問系統敏感檔案。

三、如何利用文件上傳漏洞進行攻擊

一旦發現文件上傳漏洞,攻擊者可能進行以下幾種攻擊:

1.上傳 Web Shell

攻擊者可以上傳 Web Shell,例如一個簡單的 PHP 程式,這樣的腳本可以讓攻擊者透過網頁瀏覽器執行伺服器上的指令。

典型的 PHP Web Shell 代碼:

<?php system($_GET['cmd']); ?>

當成功上傳並執行該 Web Shell 後,攻擊者可以在 URL 中傳遞命令,如:

http://example.com/uploads/shell.php?cmd=ls

這將列出目標伺服器上的檔案目錄。

2.惡意軟件上傳

除了 Web Shell,攻擊者還可以上傳其他惡意軟件或後門程式,以獲得對伺服器的持續控制權。這些程式可以用來竊取資料、進行進階攻擊或建立僵屍網路。

3.服務器端代碼執行

某些服務器可能會錯誤地解析惡意上傳的檔案,允許攻擊者執行伺服器端的代碼,這可能導致整個系統被入侵。

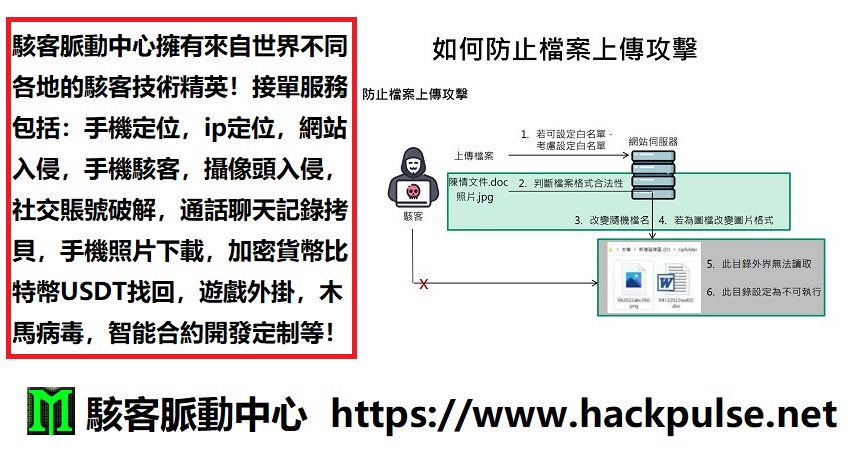

四、防範措施

為了防止文件上傳漏洞造成的威脅,開發者需要採取適當的安全措施:

- 嚴格限制可上傳的檔案類型

應只允許上傳明確允許的文件格式,如圖片(.jpg, .png),並進行 MIME 類型檢查,以防止副檔名欺騙。 - 上傳文件的檔案名稱與路徑隨機化

使用隨機生成的檔案名稱和目錄來儲存上傳的文件,避免攻擊者通過 URL 直接訪問文件。 - 在非公開目錄儲存上傳文件

不應將上傳的文件儲存在公開可訪問的目錄,這樣即使攻擊者上傳了惡意檔案,也無法直接通過瀏覽器執行。 - 加強檔案內容的驗證

不僅檢查文件的副檔名,還應對文件內容進行檢查,確保文件符合預期的格式與內容。 - 啟用應用程式防火牆(WAF)

應用程式防火牆可以幫助檢測並阻止惡意檔案上傳或其他攻擊行為,提升整體的應用程式安全性。

文件上傳漏洞為攻擊者提供了一個強大的攻擊向量,能夠導致嚴重的安全威脅。攻擊者可以通過繞過文件類型檢查、上傳惡意檔案來執行任意代碼或進行持久化攻擊。因此,發現這些漏洞後需要及時修補,並採取適當的防範措施來減少風險,確保系統的安全。